Бёрд Киви. Отпечатки мозга, дистанционный кибершпионаж, темпест-атаки: секретные технологии слежения

Разнообразные методы слежения, в т.ч. дистанционный кибершпионаж и его разновидность — технология Темпест, разрабатывались с 1950-х; в начале 2000-х планировалось создать массовую базу данных «отпечатков мозга» для т.н. борьбы с терроризмом.

***

Если основную часть американской нации события 11 сентября 2001 года повергли в состояние шока, то отдельные персонажи, напротив, пришли в состояние повышенного возбуждения, поскольку усмотрели в атаках террористов невероятно удачный шанс для раскрутки своего бизнеса.

Отпечатки мозга

Так, коммерсант-нейрофизиолог Лоуренс Фаруэл из г. Айова, владевший небольшой фирмой Brain Wave Science, тут же, не мешкая, ринулся трубить на всех перекрестках, что разработанное им оборудование для измерения мозговой активности – это именно то, что нужно ФБР и всем правоохранительным органам для отлова злоумышленников.

Бизнес Фаруэла родился из научной статьи «Отпечатки мозга», в начале 1990-х опубликованной им в журнале «Психофизиология» в соавторстве с профессором Имануилом Дончином. Но если Дончин настаивал, что полученные в работе результаты являлись лишь демонстрацией концепции и требовали обширных дополнительных исследований для применения в реальных приложениях, то Фаруэлл решил иначе – «куй железо пока горячо».

На основе исходных экспериментов ученый разработал своего рода «детектор лжи» – специальный криминалистический тест с целью установления, известна подозреваемому интересующая следствие информация или нет. Для этого испытуемому надевается на голову повязка с электродами, регистрирующими волны электромагнитной активности мозга. На компьютерном экране, установленном перед «пациентом», начинают демонстрировать разного рода специально подобранные картинки, и когда мозг «узнает» тот или иной образ, то генерируется определенного рода волна, именуемая у специалистов «реакция РЗОО».

Разработанный Фаруэлом алгоритм для анализа формы РЗОО позволял с высокой вероятностью делать заключение, опознал мозг испытуемого улики или нет. Например, для отыскания действительных сообщников терактов 9/11 среди более чем 700 подозреваемых Фаруэл предложил протестировать их на своем приборе, который будет демонстрировать, скажем, название организации «Аль-Каида» на арабском языке или приборную панель «Боинга-757».

Аппаратура Фаруэла для снятия «отпечатков мозга» испытывалась ФБР и полицией ряда штатов в реальных расследованиях, однако, как настаивали критически относящиеся к технологии ученые, всецело полагаться на показания прибора было бы слишком опрометчиво. Например, хорошо известно, что люди с психопатическими наклонностями часто дают неадекватную реакцию РЗОО, массу нюансов в реакцию вносят раса, пол и возраст испытуемых, а человек эрудированный и образованный всегда распознает намного больше предметов и слов, чем невежественный.

Но Фаруэл напрочь отметал эти аргументы, настаивая, что его аппаратура абсолютно надежна и «ради национальных интересов чрезвычайно важно внедрить ее как можно быстрее».

Неудивительно, что в поддержку напористого ученого-бизнесмена выступили и другие «патриотично настроенные» компании, усмотревшие в технологии перспективы и для себя. Так, целую программу по общенациональному снятию «отпечатков мозга» выдвинул Стив Кирш, в прошлом основатель поискового сервиса InfoSeek, затем глава Propel Software — фирмы, разрабатывающей программное обеспечение для управления большими массивами данных (стоит добавить, что в 2020 г. Кирш финансировал исследования в области альтернативных препаратов для лечения Covid-19).

Стивен Т. Кирш

По мнению Кирша, нет более надежной защиты от террористов, чем регулярное (раз в два-три года) сканирование мозга всех граждан с хранением отпечатков в общенациональной базе данных. Тогда при покупке билета на самолет, посещении массовых зрелищ или еще каких мероприятий, потенциально таящих опасность, каждого человека можно будет быстренько проверить на «склонность к преступлению» и на основании формы электромагнитного импульса-отклика допустить или же отказать.

Столь странные идеи звучат, как полнейшая антиутопия в духе Оруэлла, однако предлагались эти меры абсолютно всерьез, причем вполне адекватными в других отношениях людьми. Более того, журнал Time настолько проникся идеями и перспективами «отпечатков мозга», что назвал доктора Лоуренса Фаруэла одним из 100 самых ярких новаторов на этой планете, обещающих стать «Эйнштейнами и Пикассо XXI века».

В спецслужбах, где обычно работают люди с более холодной (и циничной) головой, к новой технологии детектора лжи отнеслись сугубо прагматично. Работы Brain Wave Science отчасти финансировало ЦРУ, в дирекцию фирмы вошел один из бывших руководящих чинов ФБР, и, судя по публикациям после сентября 2001 года, власти США действительно рассматривали возможности приобретения этой аппаратуры.

Главной причиной отказа от технологии снятия отпечатков мозга стала невозможность автоматизации процесса тестирования, а значит – необходимость наличия всякий раз опытного эксперта, от субъективных оценок которого напрямую зависит исход любой «проверки на лживость». Для повсеместного применения такой подход явно не годится.

Кибершпионаж через анализ излучения монитора

В безбрежном море научно-исследовательских публикаций, посвященных технологиям связи и компьютерной обработки информации, время от времени появляются любопытные статьи, существенно раздвигающие представления общества о шпионских возможностях современной техники. К примеру, в 2002 г. в Интернете были опубликованы две новые работы, в которых эффектно продемонстрированы неизвестные прежде методы дистанционного съема информации с экранов мониторов и другого компьютерного оборудования.

В первой из этих работ германский ученый Маркус Кун из Кембриджского университета показал, что имеется принципиальная возможность с расстояния в несколько сотен метров восстанавливать картинку экрана просто по мерцанию света в окне комнаты, где установлен монитор или телевизор. Все, что для этого требуется, – качественный светочувствительный датчик, хорошая оптика и знание тонкостей работы электронно-лучевых трубок.

Другой ученый-исследователь, американец Джо Лоухри, продемонстрировал, что с помощью той же примерно техники – подзорной трубы и хорошего светового сенсора – на расстоянии до полутора километров можно снимать данные с постоянно мигающих индикационных лампочек компьютерного оборудования.

«Новаторскими» упомянутые выше статьи можно считать лишь по той причине, что подготовили их исследователи открытого академического сообщества, которое прежде не было знакомо с подобного рода «оптическими» атаками. Что же касается закрытых работ, ведущихся в данной области государственными структурами, то все публикации здесь являются строжайше засекреченными как «представляющие угрозу национальной безопасности страны».

Технология Темпест

Несмотря на это, прекрасно известно, что США и их ближайшие союзники еще в 1950-е годы всерьез озаботились проблемой компрометирующих излучений, обеспечивающих утечку информации по электромагнитным и акустическим волнам, сопровождающим работу связного оборудования и компьютеров.

Секретная американская программа по защите техники от подобных утечек получила кодовое наименование Tempest (Буря), а со временем этим же «бурным» словом стали обозначать и все исследования как по экранированию собственной аппаратуры, так и по методам доступа к чужой компрометирующей информации.

О темпест-разработках, ведущихся за высокими стенами спецслужб, известно крайне мало. Но и получившие огласку факты выглядят весьма впечатляюще.

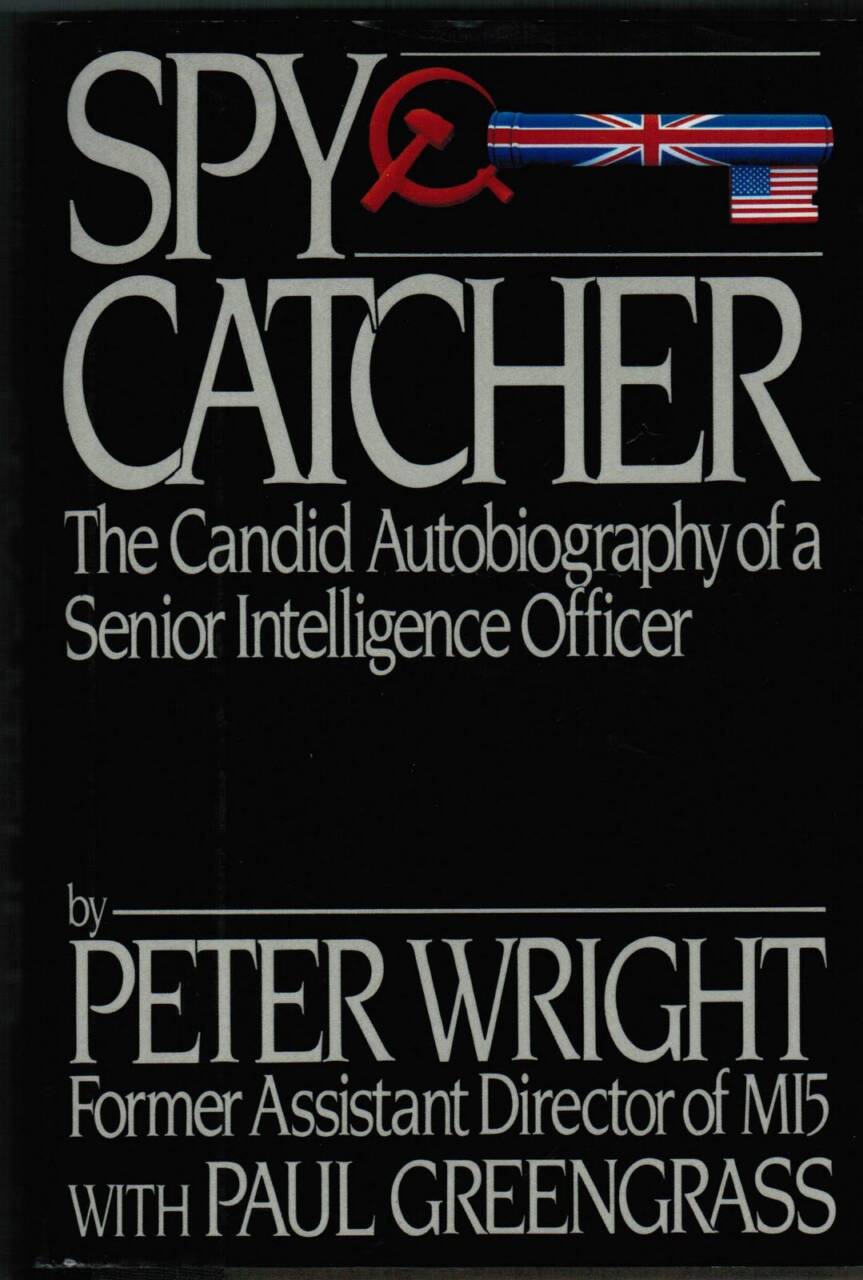

В 1987 году, несмотря на сопротивление британского правительства, в Австралии вышла книга «Ловец шпионов» с мемуарами Питера Райта, высокопоставленного сотрудника английской контрразведки MI 5.

Райт среди прочего описал в своих воспоминаниях и несколько весьма успешных темпест-атак, проведенных MI 5 в 1950-1960-е годы.

В 1956 г., в ходе одной из операций (Engulf) чувствительные микрофоны, тайно установленные в посольстве Египта в Лондоне, позволили англичанам по звукам механического шифратора Hagelin получить доступ к секретной дипломатической переписке арабов в период суэцкого кризиса.

В ходе другой, еще более изощренной операции Stockade, ученые MI5 проанализировали записи шифрованной телеграфной переписки между французским посольством в Лондоне и МИДом в Париже, обнаружив в сильном основном сигнале еще один, вторичный. Когда сконструировали оборудование для выделения слабого вторичного сигнала, то выяснилось, что это был открытый текст телеграмм, который каким-то образом просачивался через шифратор в линию.

Следует отметить, что на бытовом, так сказать, уровне темпест-аппаратура властей «обосновалась» в повседневной жизни. Например, в Великобритании и других странах с обязательным лицензированием телевизионных приемников по улицам ездят автофургоны с «ТВ-детектором», позволяющим дистанционно определить, пользуются ли в доме телевизором на законном основании и какие конкретно каналы с его помощью смотрят.

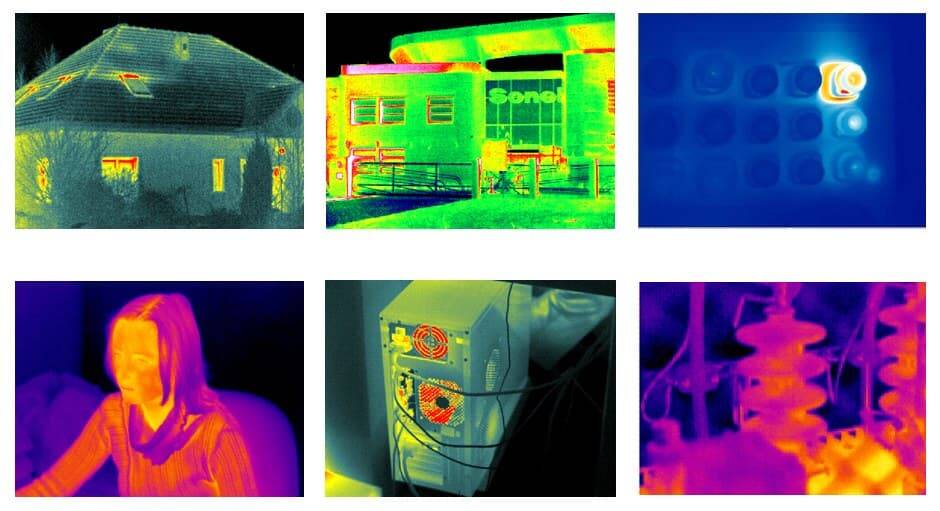

В США полиция прибегает к другой идейно родственной технике – тепловизорам, позволяющим без проникновения в дом поинтересоваться, чем там за стенами занимаются жильцы. В частности, таким методом по мощному инфракрасному излучению ламп обогрева выявляют «ботаников-надомников», питающих слабость к марихуане и выращивающих запрещенную американскими законами коноплю в домашних мини-оранжереях.

Что же касается мощнейших технологических возможностей разведывательных служб США, то с некоторых пор они начали вызывать серьезные опасения даже в традиционно союзных Америке странах Западной Европы. Существует масса свидетельств, что военно-политическая разведка США регулярно занимается откровенным экономическим шпионажем в пользу компаний американской индустрии.

Дело дошло даже до того, что еще в 1998 году начальник шведской контрразведки SEPO Андрее Эриксон публично предупредил граждан страны, чтобы они не брали мобильные телефоны на те деловые встречи, где обсуждается конфиденциальная информация. По свидетельству Эриксона, все сотовые телефоны можно использовать для подслушивания даже тогда, когда они находятся в нерабочем состоянии. Глава SEPO тут же подчеркнул, что не будет вдаваться в подробности, как именно это делается.

Фрагменты официальных американских документов по Tempest-тематике, добытые правозащитниками через закон FOIA (о праве граждан на доступ к информации) и опубликованные в Интернете, дают представление о том, сколь тщательно охраняются секреты подобных технологий.

В одной из инструкций, затрагивающей «методы Nonstop/Hijack» (кодовые слова для обозначения техники подслушивания с помощью работающего по соседству аналогового/цифрового электронного оборудования вроде приемника, магнитолы или сотового телефона), сказано буквально следующее:

«Следует отметить, что даже НЕСЕКРЕТНАЯ информация, касающаяся NONSTOP, не должна обсуждаться или предоставляться людям без служебной необходимости. Никакая информация, касающаяся NONSTOP, не должна становиться доступной публике через прессу, рекламу, радио, ТВ и другие средства массовой информации».

Если принять во внимание, что методами NONSTOP спецслужбы занимаются по меньшей мере с 1960 годов, а об их подробностях публике ничего не известно и поныне, то можно быть уверенным: прогресс технологий сулит нам еще немало интереснейших открытий. Как впереди, так и позади.

По материалам книги «Гигабайты власти»

Подпишитесь на наш телеграм-канал https://t.me/history_eco

Еще по теме:

Спецслужбы и системы слежения, DARPA, Facebook и Google

«Случайные» утечки: как Google ворует данные

- отпечат,мозг,дистанцион,кибершпионаж,темпест,

Leave a reply

Для отправки комментария вам необходимо авторизоваться.